Im Netz der Überwachung? Ohne mich!

Überwachung im Internet ...

... und was man dagegen tun kann und sollte!

Dieser Text ist - auf Teilnehmerwunsch - eine Zusammenfassung des Vortrages "Crashkurs Sicheres Internet - Ein Vortrag aus der Praxis, nicht nur für Journalisten", den ich am Sonntag, 03.12.2006, im Rahmen der ![]() | Vortragsreihe Public Domain (

| Vortragsreihe Public Domain (![]() | Nr. 144) des

| Nr. 144) des ![]() | FoeBuD e.V. gehalten habe. Auf dieser Webseite habe ich einige weiterführende Links ergänzt.

| FoeBuD e.V. gehalten habe. Auf dieser Webseite habe ich einige weiterführende Links ergänzt.

Überwachung im Internet ist allgegenwärtig und nahezu umfassend. Um dieses Problem strukturiert anzugehen, lohnt es, die fünf "journalistischen W-Fragen" zu stellen:

Das sind nur vier Fragen. Die fünfte lautet:

- Warum ...

... lassen wir uns das gefallen?

Wer bewacht die Wächter?

Überwachung als permanentes Grundproblem der offenen Gesellschaft

Es keinen Grund, Überwachungsmaßnahmen einfach hinzunehmen. Im Gegenteil!

Überwachung ist ein Grundproblem und Dauerthema der Gesellschaft. Den Kern des Problems hat bereits der römische Satirendichter Juvenal (ca. 60 - 128 n. Chr.) in die Worte gefasst:

Wer bewacht die Wächter?

("Quis custodit custodes?")

Er schildert die Geschichte eines Ehemannes, der so eifersüchtig ist, dass er seine Frau von einem Sklaven bewachen läßt. Wenig Phantasie ist nötig, um sich auszumalen, wie diese überzogene Kontrolle letztlich kontraproduktiv wirkt...

Zu viel Kontrolle bewirkt das Gegenteil des Bezweckten. Zu viel Kontrolle bedroht die Demokratie und die freie Gesellschaft!

Die offene Gesellschaft braucht Anonymität und garantierte Nicht-Überwachung. Ein Beispiel dafür, das jeder kennt, sind Wahlen. Obwohl sichergestellt wird, dass jeder nur ein Mal seine Stimme abgibt, muss der eigentliche Wahlakt anonym sein und darf nicht überwacht werden. Andernfalls ist echte Demokratie nicht denkbar.

Deshalb: Es muss sich nicht rechtfertigen, wer sich der Überwachung entzieht und auf seinem Recht zur Anonymität besteht. Rechtfertigen - öffentlich rechtfertigen! - muss sich, wer diese Grundrechte einschränken will.

Was wird überwacht?

Überwacht werden

- die Inhalte der Kommunikation:

- E-Mail Inhalte

- ... nach richterlichem Beschluß (?)

- ... oder durch Google, wenn wir an @gmail.com schreiben!

(Google ist laut Geschäftsbedingungen der Google-Mail berechtigt, Inhalte solcher E-Mails zu untersuchen - und zwar sowohl der ausgehenden, wie auch der eingehenden Mails. - Inhalte angesurfter Webseiten

- Google z.B.

| blendet passende Werbung nach Analyse der Suche ein.

| blendet passende Werbung nach Analyse der Suche ein.

Der Link zeigt auf eine Google-Ergebnisseite zum Thema "Keystroke Logger". Oberhalb und rechts von den eigentlichen Suchergebnissen ist bezahlte Werbung zu diesem Thema eingeblendet. - die Verbindungsdaten:

- Die gesamten Verbindungsdaten unserer E-Mails (ohne Richtervorbehalt!)

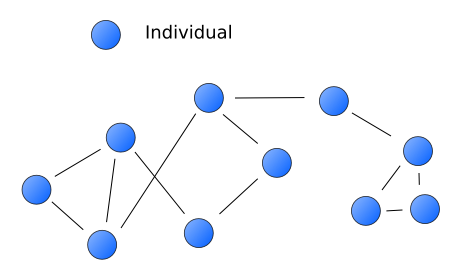

Mit diesen Daten lassen sich durch Social Network Analysis Kontaktnetze erstellen:

(Das Bild stammt aus dem | Wikipedia-Artikel "Soziales Netzwerk" und zeigt das Diagramm eines solchen. Jeder blaue Punkt steht für eine Person, jeder schwarze Strich für eine Verdingung unter diesen. Im diesem Sozialen Netzwerk kennt jedes Individuum also höchstens drei weitere Personen.

| Wikipedia-Artikel "Soziales Netzwerk" und zeigt das Diagramm eines solchen. Jeder blaue Punkt steht für eine Person, jeder schwarze Strich für eine Verdingung unter diesen. Im diesem Sozialen Netzwerk kennt jedes Individuum also höchstens drei weitere Personen.

Wer diese Daten auswertet, weiß mehr über uns, als wir selbst!

... zum Beispiel, indem wir zu Googlemail einladen. - die Profildaten:

- Wann bewegen wir uns wo?

- Mit entsprechenden Cookies erfährt z.B. Google von jedem Besuch einer Website, in der Google-Ads eingeblendet sind.

... und das bis ins Jahr 2038!

Es wird mehr erfasst, als wir glauben!

Testseiten von ![]() | Privacy.net und

| Privacy.net und ![]() | Leader.ru zeigen, welche Informationen über Ihren Rechner an Webauftritte übergeben werden bzw. von diesen abgefragt werden können.

| Leader.ru zeigen, welche Informationen über Ihren Rechner an Webauftritte übergeben werden bzw. von diesen abgefragt werden können.

(Achtung: Eine kann sein, dass Ihre Firewall während dieser Tests mehrmals Alarm gibt.)

Wo wird überwacht?

Sie werden überwacht ...

- bei Ihnen zuhause / an Ihrem Arbeitsplatz

- durch eingeschleuste Software, z.B. "Trojaner"

- oder durch Hardware, z.B. "Keystroke-Logger"

- beim Transfer Ihrer Daten

- bei Ihrem Provider, z.B. auf staatliche Anordnung

- durch Phishing und IP-Spoofing

- Beachten Sie den Unterschied zwischen diesen beiden (hypothetischen) Webadressen:

www.meine.bank.de/mod/WebObjects/dbpbc.woa

www.meine.bank.de.mod.WebObjects.dbpbc.woa.db.phishingfarm.to

Die erste Adresse verlinkt auf die Domain bank.de, die zweite hingegen phishingfarm.to, obwohl sie im vorderen Teil die "echte" Bankadresse vorspiegelt.

Weitere Informationen über das so genannte "Phishing" (das Erschleichen vertraulicher Informationen) finden Sie in dem Artikel von Wolf-Dieter Roth | Von Phishern und Jägern (telepolis, 16.11.2006)

| Von Phishern und Jägern (telepolis, 16.11.2006) - aber auch: durch Geheimdienste und Überwachungsbehörden

- bei Kommunikationspartnern

- bei Empfängern von E-Mails

- E-Mails sind durch das Brief- und Postgeheimnis geschützt, ihre Inhalte dürfen nur auf Anordnung eines Richters eingesehen werden (Richtervorbehalt). Das gilt aber nur, solange die Mails übermittelt werden. E-Mails, die jemand empfangen und etwa auf seiner Festplatte gespeichert hat, darf z.B. die Polizei im Rahmen einer Hausdurchsuchung lesen!

- bei Anbietern von Webseiten, z.B. Suchmaschinen oder "sozialen Netzwerken" wie StudiVZ

- Viele Anbieter, bei denen unsere Daten gespeichert werden, gehen nicht seriös (im Sinne effektiven Datenschutzes) damit um. Teilweise sind sogar angeblich private Daten öffentlich sichtbar. Das kann für Sie als Besitzer dieser Daten sehr nachteilige Folgen haben.

So speichert z.B. das "soziale Netzwerk" StudiVZ (für StudiVerZeichnis - ich verlinke es bewußt nicht!) Nutzerdaten in katastrophaler Weise. Was das für die Nutzer bedeuten kann, daüber finden Sie einen Beitrag von Don Alphonso in der | Blogbar.

| Blogbar. - aber auch: durch Angreifer der Kommunikationspartner

- Ihre Daten, die auf den Computersystem von Dritten abgelegt sind, können dort gehackt werden. Man muss von jedem, der fremde Daten speichert, Auskunft verlangen, wie diese Daten gesichert werden.

Wann wird überwacht?

Ünerwachung findet nicht jetzt oder bald statt. Überwacht werden

- die Vergangenheit

- durch Vorratsdatenspeicherung und andere Datenbanken

- Der Sinn der Vorratsdatenspeicherung liegt nicht darin, alle Bürger ab Einführung des Gesetzes zu überwachen. Sobald aber jemand in den Fokus gerät, läßt sich dadurch schnell rekonstruieren, was diese Person bisher gemacht hat und zu wem sie Kontakt hatte.

- die Gegenwart

- durch Arbeitgeber und Provider

- Diese Form der Überwachung ist die garstigste überhaupt. Z.B ist es durch

| Keystroke Logger möglich, jeden Tastendruck und jeden Mausklick zu speichern und regelmäßig digitale Bildschirmfotos zu erstellen. Dadurch wird Ihr gesamtes Verhalten am Computer überwacht, auch Verschlüsselung wird ausgehebelt, da Sie die Nachrichten ja zunächst im Klartext eintippen.

| Keystroke Logger möglich, jeden Tastendruck und jeden Mausklick zu speichern und regelmäßig digitale Bildschirmfotos zu erstellen. Dadurch wird Ihr gesamtes Verhalten am Computer überwacht, auch Verschlüsselung wird ausgehebelt, da Sie die Nachrichten ja zunächst im Klartext eintippen.

Das Problem, wem Sie vertrauen können, ist technisch nicht zu lösen. - durch Kommunikationspartner (Betreiber von Websites)

- die Zukunft

- durch richterlichen Beschluß

- durch Cookies

- Der Zweck eines Cookie ist, uns jetzt zu markieren, um uns später wiederzuerkennen

Wer wird überwacht?

Nach dem bisher ausgeführten ist klar, dass diese Frage banal ist. Sinnvoll ist die Frage nur so:

Wer wird überwacht?

Sie werden überwacht von

- Ihrem Arbeitgeber bzw. Ihrer eigenen Organisation

- Problem: Eigentlich sollte man denen Vertrauen

- Problem: Es gibt kaum (technisch) wirksame Mittel gegen den "Man in the Middle"

- Ihrem Provider, Website-Betreiber, Geschäftspartner ...

- Problem: Es wird immer einfacher, digitale Daten zu verknüpfen

- Problem: Viele Geschäftsmodelle handeln mit Nutzerdaten

- Ihrem Staat und anderen Staaten

- Problem: Es werden immer mehr Daten erhoben und immer länger gespeichert.

- Problem: Der Staat hat im Zweifel Zugriff auf alle Daten.

Warum lassen wir uns das gefallen?

Auch diese Frage ist nach dem Bisherigen hoffentlich falsch gestellt. Sie sollte lauten

Warum lassen wir uns das gefallen?

Es gibt effektive Gegenmaßnahmen gegen Überwachung. Zum Beispiel:

- Sichern Sie Ihren eigenen Rechner!

- Schützen Sie Ihren Rechner physikalisch (insbes. Notebooks)

- Verwenden Sie ein

| starkes Passwort, ändern Sie es regelmäßig

| starkes Passwort, ändern Sie es regelmäßig - Setzen Sie ein Image-Programm ein, um sichere (d.i. un-infizierte) Konfigurationen Ihres Rechners zu archivieren

- Verwenden Sie ein schlüssiges Sicherheits- und Backup-Konzept

- Seien Sie ein mißtrauischer Benutzer!

- Sichern Sie Ihre Kommunikation!

- Deaktivieren Sie "Third-Party-Cookies" oder begrenzen Sie die 'Haltbarkeit' der Cookies auf die jeweilige Online-Sitzung.

- Geben Sie Links manuell im Browser ein, statt darauf zu klicken

- Surfen Sie anonym und mailen Sie anonym

- Verschlüsseln Sie Ihre E-Mails und sensible Dateien

- Geben Sie Daten nur sparsam weiter!

- Verwenden Sie eine zweite Identität (durch Pseudonym und kostenfreie Mailadresse bei einem der vielen Freemail-Provider)

- Verzichten Sie auf "Ego-Surfing" vom eigenen System aus.

- Lesen Sie die Datenschutzhinweise ("Privacy Policy") aufmerksam:

- Z.B. die Formulierung "Ihre Daten werden nicht an unberechtigte Dritte weitergegeben" ist wertlos!

- Wenn Sie Fragen haben, wie eine Firma mit Ihren Daten umgehen wird, stellen Sie diese Fragen der Firma. Durch Inhalt und Form der Antwort bekommen Sie einen ersten Eindruck von deren Verbindlichkeit und Verläßlichkeit.

- Seien Sie zurückhaltend mit der Übermittlung von privaten Daten an Webauftritte. Lügen Sie dabei! Niemand hat Anspruch auf mehr korrekte Daten von Ihnen, als zur unmittelbaren Geschäftsabwicklung nötig sind.

- Seriöse Anbieter müssen sichere Datenübermittlung via Secure Socket Layer (SSL), erkennbar am Protokoll "https", ermöglichen

- Wenn Sie zur Eingabe einer E-Mail-Adressse aufgefordert werden, überlegen Sie, eine Freemail-Adresse oder eine Wegwerf-Mailadresse zu verwenden

- Engagieren Sie sich!

- Beteiligen Sie sich an

| Verfassungsbeschwerde gegen die Vorratsdatenspeicherung

| Verfassungsbeschwerde gegen die Vorratsdatenspeicherung

Weiterführende Link-Empfehlungen

Neben den oben im Text erwähnten Links empfehle ich - ohne jeden Anspuch auf Vollständigkeit - folgende Hyperlinks:

Sicherung des eigenen Rechners

- Qualifizierter Selbstschutz : 10 Schritte zur Rechnersicherheit. Diesen Text habe ich im Januar verfasst. Sie finden dort in aller Kürze weitere Links.

- In Teilen ausführlicher ist der Text von Dr. Andreas K. Bittner (dem Vorsitzenden des Bundesfachausschusses Online des Deutschen Journalisten-Verbandes), der gerade als Dokumentation für die Fachzeitschrift journalist erschienen ist:

| Sicherheit im Internet : Tipps zum Schutz von Daten und Rechnern (Es handelt sich um eine PDF-Datei, sie umfasst 4 S., 114 KB)

| Sicherheit im Internet : Tipps zum Schutz von Daten und Rechnern (Es handelt sich um eine PDF-Datei, sie umfasst 4 S., 114 KB) - Schließlich darf die Tool-Sammlung des Heise-Verlages nicht unerwähnt bleiben:

| Ausgewählte Werkzeuge, um die eigene Sicherheit zu testen und zu erhöhen.

| Ausgewählte Werkzeuge, um die eigene Sicherheit zu testen und zu erhöhen.

Sicherheits-Checks

Der eben erwähnte Heise-Verlag (in dem u.a. die Zeitschrift c't erscheint) hält eine Reihe nützlicher Test bereit, nämlich den ![]() | c't-Browsercheck, den

| c't-Browsercheck, den ![]() | c't-Emailcheck und den

| c't-Emailcheck und den ![]() | c't-Netzwerkcheck. Ferner finden Sie hier Anti-Virus-Hinweise für den Umgang mit

| c't-Netzwerkcheck. Ferner finden Sie hier Anti-Virus-Hinweise für den Umgang mit ![]() | Viren, Würmern & Co..

| Viren, Würmern & Co..

Verschlüsselung

In meinem oben erwähnten Text ist ein Abschnitt der Verschlüsselung sensibler Dateien (mit PGP, GnuPG und Truecrypt) gewidmet, weshalb ich hier einfach darauf verlinke.

Anonymes Surfen

Die einfachste Methode, anonym im WWW zu surfen, bietet derzeit das PrivacyDongle des FoeBuD e.V.: ein USB-Stick, den Sie einfach in den Computer stecken - und schon kann es unbeobachtet losgehen. Hier finden Sie ![]() | und die

| und die ![]() | Bestellmöglichkeit. Das PrivacyDongle nutzt das

| Bestellmöglichkeit. Das PrivacyDongle nutzt das ![]() | TOR-Servernetz.

| TOR-Servernetz.

Eine weitere Möglichkeit des anonymen Surfens ist der ![]() | JAP Annymity & Privacy, der allerdings eigene Installationsarbeiten voraussetzt. JAP ist eine Entwicklung im

| JAP Annymity & Privacy, der allerdings eigene Installationsarbeiten voraussetzt. JAP ist eine Entwicklung im ![]() | Projekt Anonymität im Internet, das von der Deutschen Forschungsgemeinschaft und vom Bundesministerium für Wirtschaft und Technologie (BmWi) gefördert wird. Das Projekt arbeitet eng mit dem

| Projekt Anonymität im Internet, das von der Deutschen Forschungsgemeinschaft und vom Bundesministerium für Wirtschaft und Technologie (BmWi) gefördert wird. Das Projekt arbeitet eng mit dem ![]() | Unabhängigen Landeszentrum für den Datenschutz Schleswig-Holstein zusammen.

| Unabhängigen Landeszentrum für den Datenschutz Schleswig-Holstein zusammen.

Weitere Informationen

Weitere Informationen über Sicherheit im Internet und Ihre Rechte finden Sie beim ![]() | Bundesamt für Sicherheit in der Informationstechnik und beim

| Bundesamt für Sicherheit in der Informationstechnik und beim ![]() | Virtuellen Datenschutzbüro.

| Virtuellen Datenschutzbüro.

![Zur Startseite [Logo von Albrecht Ude] Zur Startseite [Logo von Albrecht Ude]](../pix/logo-albrecht-ude.gif)